Azure Active Directory

Azure Active Directory (Azure AD) は、ID およびアクセスを管理する Microsoft のクラウドベースサービスであり、従業員がサインインしてリソースにアクセスするときに役立ちます。Azure AD を使用すると、ビジネス要件に基づいてアプリとアプリリソースへのアクセスをコントロールできます。

要件

設定時に、サインオン URL と Assertion Consumer Service (ACS) の URL を指定するように求められます。

| 要件 | 詳細 |

|---|---|

| サインオン URL | https://<SUBDOMAIN>.braze.com/sign_inサブドメインの場合は、Braze インスタンス の URL にリストされている調整サブドメインを使用します。例えば、インスタンスが US-01 の場合、URL は https://dashboard-01.braze.com です。つまり、サブドメインが dashboard-01 になります。 |

| Assertion Consumer Service (ACS) の URL | https://<SUBDOMAIN>.braze.com/auth/saml/callbackID プロバイダーによっては、これを応答 URL、オーディエンス URL、またはオーディエンス URI と呼ぶこともあります。 |

| エンティティ ID | braze_dashboard |

| RelayState API キー | ID プロバイダーのログインを有効にするには、[設定] > [API キー] に移動し、sso.saml.login 権限を使用して API キーを作成します。 |

古いナビゲーションを使用している場合、API キーは [開発者コンソール] > [API 設定] の [設定] にあります。

Azure AD 内でサービスプロバイダー (SP) が開始するログイン

ステップ 1: ギャラリーから Braze を追加

- Azure Portal に移動し、左側のナビゲーションパネルで [Azure Active Directory] をクリックします。

- [エンタープライズ アプリケーション] に移動し、[すべてのアプリケーション] を選択します。

- ダイアログの上部にある [+ 新しいアプリケーション] をクリックして、新しいアプリケーションを追加します。

- 検索ボックスで「Braze」を検索し、結果パネルからそれを選択して [追加] をクリックします。

ステップ 2: Azure AD のシングルサインオンを構成

- Azure Portal の [Braze アプリケーション統合] ページに移動し、[シングルサインオン] を選択します。

- [シングルサインオン方法の選択] ダイアログから方法として[ SAML/WS-Fed] を選択し 、[SAML によるシングルサインオンのセットアップ] ページを開きます。

- 編集アイコンをクリックして、[基本的な SAML 構成] ダイアログを開きます。

- Braze インスタンスと次のパターンを組み合わせた URL を入力して、IdP 開始モードでアプリケーションを構成します。

https://<SUBDOMAIN>.braze.com/auth/saml/callback。

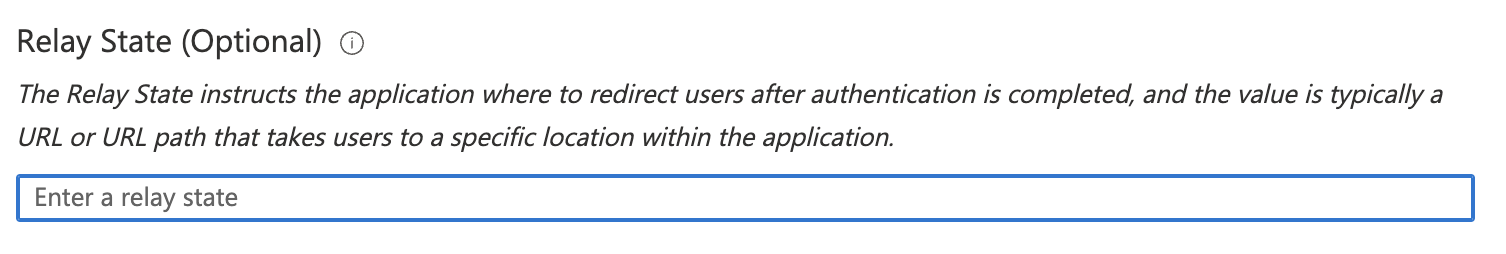

- RelayState で生成された API キーを [RelayState] ボックスに入力して、RelayState を構成します。

- アプリケーションを SP 開始モードで構成する場合は、[追加の URL を設定します] をクリックし、Braze インスタンスと次のパターンを組み合わせた URL を入力します:

https://<SUBDOMAIN>.braze.com/sign_in。

7.Braze の要求する特定の形式で SAML アサーションをフォーマットします。ユーザー属性とユーザークレームのフォーマット方法については、それらの属性と値に関する次のタブを参照してください。

これらの属性の値は、[アプリケーション連携] ページの [ユーザー属性] セクションから管理できます。

次の属性のペアを使用します。

givenname=user.givennamesurname=user.surnameemailaddress=user.mailname=user.userprincipalnameemail=user.userprincipalnamefirst_name=user.givennamelast_name=user.surnameUnique User Identifier=user.userprincipalname

メールのフィールドが、Braze でユーザーに設定されているものと一致することが非常に重要です。ほとんどの場合、これは user.userprincipalname と同じになりますが、構成が異なる場合はシステム管理者と協力して、確実にこれらのフィールドを正確に一致させてください。

[SAML を使用したシングルサインオンのセットアップ] ページで、[編集] をクリックして [ユーザー属性] ダイアログを開きます。次に、適切な形式に従ってクレームを編集します。

次のクレーム名のペアを使用します。

claims/givenname=user.givennameclaims/surname=user.surnameclaims/emailaddress=user.userprincipalnameclaims/name=user.userprincipalnameclaims/nameidentifier=user.userprincipalname

メールのフィールドが、Braze でユーザーに設定されているものと一致することが非常に重要です。ほとんどの場合、これは user.userprincipalname と同じになりますが、構成が異なる場合はシステム管理者と協力して、確実にこれらのフィールドを正確に一致させてください。

これらのユーザークレームと値は、[ユーザークレームの管理] ダイアログから管理できます。

8.[SAML によるシングルサインオンのセットアップ] ページに移動し、[SAML 署名証明書] セクションまでスクロールして、要件に基づいて適切な証明書 (Base64) をダウンロードします。

9.[Braze のセットアップ] セクションに移動し、Braze の構成で使用する適切な URL をコピーします。

ステップ 3: Braze での Azure AD の設定{#step-3}

Azure AD で Braze を設定すると、ターゲット URL (ログイン URL) と x.509 証明書が提供されます。これらを Braze アカウントに入力します。

アカウントマネージャーがアカウントの SAML SSO を有効にしたら、次の手順を実行します。

- [設定] > [管理者設定] > [セキュリティ設定] に移動し、[SAML SSO] セクションを [オン] に切り替えます。

古いナビゲーションを使用している場合は、アカウントアイコンを選択し、[会社の設定] > [セキュリティ設定] に移動して、[SAML SSO] セクションを見つけます。

- そのページで、次の項目を追加します。

| 要件 | 詳細 |

|---|---|

SAML Name |

これは、ログイン画面にボタンのテキストとして表示されます。これは通常、「Azure AD」のような ID プロバイダーの名前です。 |

Target URL |

Azure AD が提供するログイン URL です。 |

Certificate |

x.509 PEM エンコードされた証明書は、ID プロバイダーから提供されます。 |

Braze アカウントユーザーを SAML SSO でのみサインイン可能にする場合は、[会社の設定] ページからシングルサインオン認証を制限できます。

GitHub でこのページを編集

GitHub でこのページを編集